by drmunozcl

Share

Por drmunozcl

Compartir

La creciente amenaza a la seguridad de la información en agencias federales

En un mundo donde las amenazas cibernéticas evolucionan con rapidez y sofisticación, las entidades gubernamentales son blancos cada vez más frecuentes. La gestión inadecuada de los sistemas de información, la ausencia de controles efectivos y el incumplimiento de normativas ponen en riesgo datos sensibles y comprometen la infraestructura crítica del Estado. Te contamos a continuación la importancia de la Ley Federal de Gestión de la Seguridad de la Información.

Consecuencias del incumplimiento y la falta de un marco normativo robusto

La falta de una política unificada en seguridad de la información a nivel federal puede derivar en filtraciones masivas, interrupciones operativas y pérdida de confianza pública. Incidentes como el ciberataque a la Oficina de Gestión de Personal (OPM) de EE.UU. en 2015 demostraron las consecuencias devastadoras del manejo deficiente de los activos digitales gubernamentales.

La ausencia de un enfoque normativo estructurado no solo compromete la seguridad de los datos, sino que también conlleva sanciones legales y financieras, especialmente cuando las agencias no cumplen con los requisitos de auditoría y gestión del riesgo.

FISMA como respuesta normativa integral

¿Qué es FISMA?

La Ley Federal de Gestión de la Seguridad de la Información (FISMA) fue promulgada en 2002 como parte de la Ley de Seguridad Nacional, y actualizada en 2014 mediante la Federal Information Security Modernization Act. Su objetivo es establecer un marco normativo obligatorio para asegurar los sistemas de información del gobierno federal de Estados Unidos.

FISMA obliga a las agencias federales a desarrollar, documentar y aplicar un programa integral de seguridad de la información que proteja:

- La confidencialidad,

- La integridad, y

- La disponibilidad de los sistemas y datos.

Entidades reguladas por FISMA

FISMA se aplica principalmente a:

- Agencias ejecutivas del gobierno federal.

- Contratistas y terceros que manejan información o sistemas federales.

- Programas financiados con fondos federales (en ciertos casos, universidades y organizaciones sin fines de lucro).

Autoridades clave y marcos de cumplimiento

FISMA asigna responsabilidades específicas a distintas entidades regulatorias:

1. OMB (Office of Management and Budget)

Es la entidad encargada de supervisar la implementación de FISMA, emitir directrices y evaluar el cumplimiento a través de informes anuales.

2. NIST (National Institute of Standards and Technology)

Responsable de desarrollar estándares técnicos y marcos de control. Entre los documentos más relevantes se incluyen:

- NIST SP 800-53: Controles de seguridad y privacidad.

- NIST SP 800-37: Marco de gestión del riesgo (RMF).

- FIPS 199 y FIPS 200: Categorización de sistemas y requisitos mínimos de seguridad.

3. DHS (Department of Homeland Security)

Coordina esfuerzos de ciberseguridad y comparte información sobre amenazas, especialmente en organismos civiles.

Requisitos clave de cumplimiento

Las agencias deben implementar un ciclo continuo de gestión de seguridad compuesto por:

1. Categorización de sistemas de información

Basada en la guía FIPS 199, se evalúa el impacto potencial de una falla en la seguridad sobre la confidencialidad, integridad y disponibilidad del sistema.

2. Selección de controles de seguridad

Se deben elegir controles apropiados utilizando la guía NIST SP 800-53, tomando en cuenta el nivel de impacto identificado.

3. Implementación de controles

Los controles seleccionados deben aplicarse de forma técnica, operativa y administrativa.

4. Evaluación de controles

Mediante evaluaciones técnicas e independientes, se verifica si los controles están funcionando como se espera.

5. Autorización del sistema (ATO)

Un alto funcionario debe autorizar la operación del sistema con base en un análisis de riesgos.

6. Monitoreo continuo

Los controles deben reevaluarse regularmente para adaptarse a nuevos riesgos, cambios tecnológicos y hallazgos de auditoría.

Informes y auditorías FISMA

Las agencias deben presentar anualmente al Congreso y al OMB:

- Un informe sobre el estado de cumplimiento FISMA.

- El número de incidentes de seguridad.

- Evaluaciones independientes realizadas por Inspectores Generales (IGs).

Además, los IGs deben realizar auditorías sobre los controles de seguridad y verificar si las agencias cumplen con los estándares de NIST.

Impacto en contratistas y terceros

Cualquier organización que procese o almacene datos del gobierno federal también debe cumplir con FISMA. Esto implica:

- Implementar controles equivalentes a los de las agencias.

- Someterse a auditorías externas.

- Presentar planes de seguridad y respuesta a incidentes.

El incumplimiento puede derivar en cancelaciones de contrato o inhabilitación para participar en procesos licitatorios federales.

Actualizaciones de FISMA 2014

La versión modernizada introdujo mejoras relevantes:

- Mayor coordinación con el DHS para la protección de infraestructuras críticas.

- Facilitación de reportes electrónicos.

- Mejoras en el monitoreo continuo como requisito explícito.

Estas actualizaciones reflejan una orientación más dinámica y proactiva frente a los riesgos cibernéticos emergentes.

FISMA vs. otros marcos de seguridad

A diferencia de estándares como ISO/IEC 27001, FISMA no es voluntario ni adaptable: es obligatorio para agencias federales y sus proveedores. Sin embargo, puede coexistir con otros marcos si se adapta correctamente.

| Marco | Tipo | Alcance | Obligatorio |

|---|---|---|---|

| FISMA | Normativo | Gob. federal y terceros | Sí |

| ISO 27001 | Certificable | Global | No |

| NIST CSF | Guía | Voluntario (sector privado) | No |

Retos del cumplimiento FISMA

- Complejidad técnica: Adaptar sistemas heredados a requisitos modernos.

- Recursos limitados: Falta de personal capacitado y presupuesto.

- Gestión de proveedores: Asegurar que todos los subcontratistas cumplan con FISMA.

Superar estos retos requiere una estrategia clara de gobernanza, automatización y cultura organizacional centrada en la ciberseguridad.

Buenas prácticas para implementar FISMA

- Adoptar el ciclo RMF del NIST desde etapas tempranas.

- Mantener documentación detallada y actualizada.

- Capacitar regularmente al personal en temas de seguridad.

- Realizar autoevaluaciones antes de auditorías oficiales.

- Fomentar el monitoreo continuo y la mejora continua.

FISMA y su impacto internacional

Aunque se trata de una legislación estadounidense, FISMA ha influido en marcos normativos de otros países que desean emular un enfoque estructurado hacia la seguridad pública de la información. También ha sido clave en la estandarización de prácticas de ciberseguridad en contratistas multinacionales que trabajan con agencias federales.

Conclusión: FISMA como pilar normativo de la ciberseguridad gubernamental

FISMA representa un avance normativo fundamental en la protección de la información gubernamental. Su enfoque integral, basado en estándares del NIST, permite a las agencias federales mitigar riesgos, fortalecer su postura de ciberseguridad y responder de forma efectiva a incidentes.

La adopción y cumplimiento efectivo de esta ley no solo mejora la seguridad tecnológica, sino que también promueve una cultura organizacional comprometida con la protección de activos críticos.

Para cualquier profesional de la ciberseguridad que trabaje en o con el sector público, comprender y aplicar FISMA es indispensable.

Información Oficial: https://csrc.nist.gov/topics/laws-and-regulations/laws/fisma

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

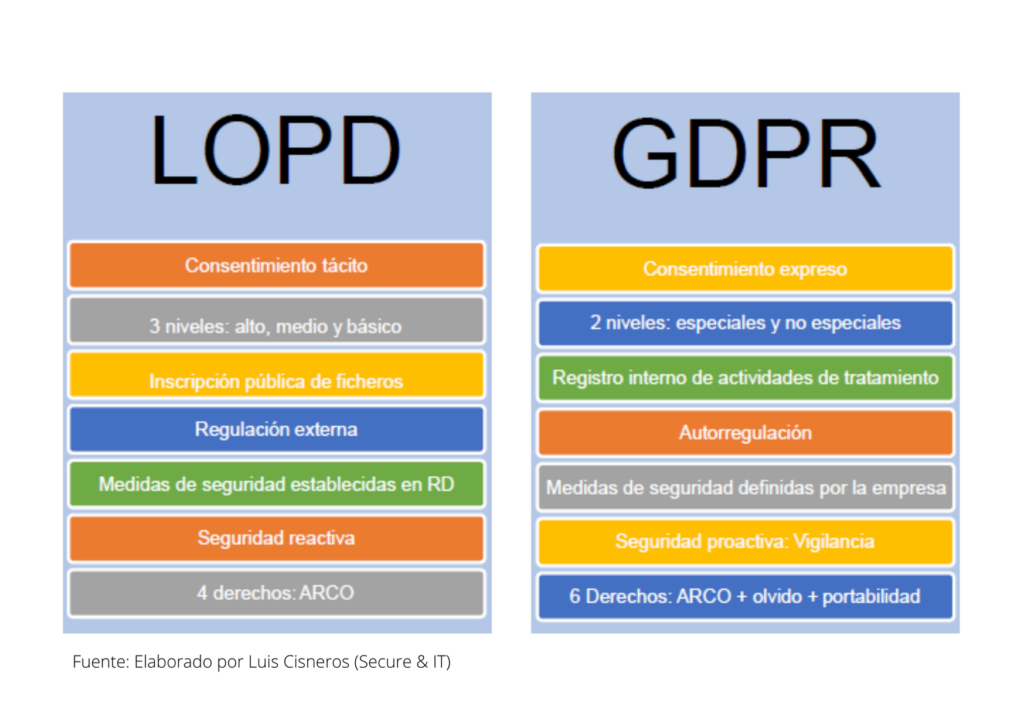

Muchas organizaciones que operan en España o dentro de la Unión Europea se enfrentan a un escenario legal complejo en cuanto al tratamiento de datos personales. Con la coexistencia del Reglamento General de Protección de Datos (GDPR) y la Ley Orgánica de Protección de Datos y garantía de los derechos digitales (LOPDGDD), no siempre queda

En un mundo hiperconectado, la recolección masiva de datos personales es parte del funcionamiento cotidiano de empresas, organizaciones e instituciones. Sin embargo, esta realidad también representa un riesgo significativo para la privacidad de los ciudadanos. El uso indebido o desproporcionado de esta información puede derivar en vulneraciones graves a los derechos fundamentales. Imagina que tus

Introducción La Ley de Privacidad del Consumidor de California (CCPA) representa un cambio significativo en el panorama de la protección de datos personales en Estados Unidos. Desde su entrada en vigor el 1 de enero de 2020, ha generado un precedente normativo para otras jurisdicciones, elevando el estándar de transparencia y control que los consumidores

En un mundo digitalizado, los datos médicos se han vuelto altamente vulnerables. Cada día, clínicas, hospitales y aseguradoras procesan volúmenes masivos de información sensible: historiales clínicos, diagnósticos, tratamientos y más. Sin una regulación adecuada, esta información puede caer en manos equivocadas, provocando violaciones de privacidad, fraudes médicos y pérdida de confianza en el sistema de