by drmunozcl

Share

Por drmunozcl

Compartir

Cuando ocurre un incidente de ciberseguridad —como una filtración de datos, sabotaje interno o malware en un sistema crítico— es crucial entender qué pasó, cómo ocurrió, quién fue responsable y qué daños se produjeron. Sin un enfoque estructurado, esa información se pierde o se vuelve irrelevante para la respuesta legal, técnica y estratégica.

La falta de análisis forense puede llevar a errores graves: eliminar evidencia, acusar a la persona equivocada, tomar decisiones erróneas en la contención del ataque o incluso dejar vulnerabilidades sin resolver. Además, no poder demostrar cómo se produjo un incidente ante autoridades o auditores puede tener consecuencias legales y reputacionales.

En situaciones críticas, cada segundo cuenta. Actuar sin datos forenses puede escalar el impacto de un ataque.

El análisis forense digital es una disciplina de ciberseguridad que se encarga de identificar, preservar, analizar y presentar evidencia digital de manera estructurada y legalmente válida. Su propósito es reconstruir los hechos tras un incidente informático y apoyar investigaciones técnicas, legales o disciplinarias.

¿Qué incluye el análisis forense digital?

- Recolección de evidencia: discos duros, registros, archivos, tráfico de red.

- Preservación de la cadena de custodia.

- Análisis técnico detallado de sistemas comprometidos.

- Documentación clara y reportes formales.

Aplicaciones comunes:

- Investigación de fraudes o sabotaje interno.

- Soporte en procesos judiciales o auditorías.

- Respuesta a incidentes complejos.

- Aseguramiento de evidencia en entornos corporativos o gubernamentales.

Ejemplo práctico:

Una empresa descubre una fuga de datos. El equipo de análisis forense digital examina los logs de red, recupera archivos eliminados y rastrea el acceso no autorizado hasta un empleado que exfiltró información usando un USB.

Relacionado:

Conclusión

El análisis forense digital es fundamental para entender, documentar y responder de forma efectiva ante incidentes de ciberseguridad. Más que una técnica, es una garantía de verdad y trazabilidad en el entorno digital.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Las organizaciones, gobiernos y personas están cada vez más expuestas en internet. Cada acción digital —una publicación, un registro de dominio o un documento compartido— puede generar información útil para un atacante o para un profesional de seguridad. La mayoría de las amenazas actuales no comienzan con código malicioso, sino con recolección de información pública.

MITRE ATT&CK es un marco de conocimiento que documenta las tácticas, técnicas y procedimientos (TTPs) utilizados por atacantes reales en el mundo digital. Es mantenido por MITRE Corporation y se ha convertido en una referencia global para entender y analizar el comportamiento de amenazas avanzadas. El modelo ATT&CK se organiza en matrices que representan las

Las organizaciones están constantemente expuestas a ciberataques, pero la mayoría carece de contexto suficiente para comprender quién las amenaza, cómo operan los atacantes o qué activos están en riesgo. Sin esta visibilidad, las defensas se vuelven reactivas e ineficientes. Los equipos de seguridad desperdician tiempo en alertas sin contexto o respondiendo tarde a incidentes que

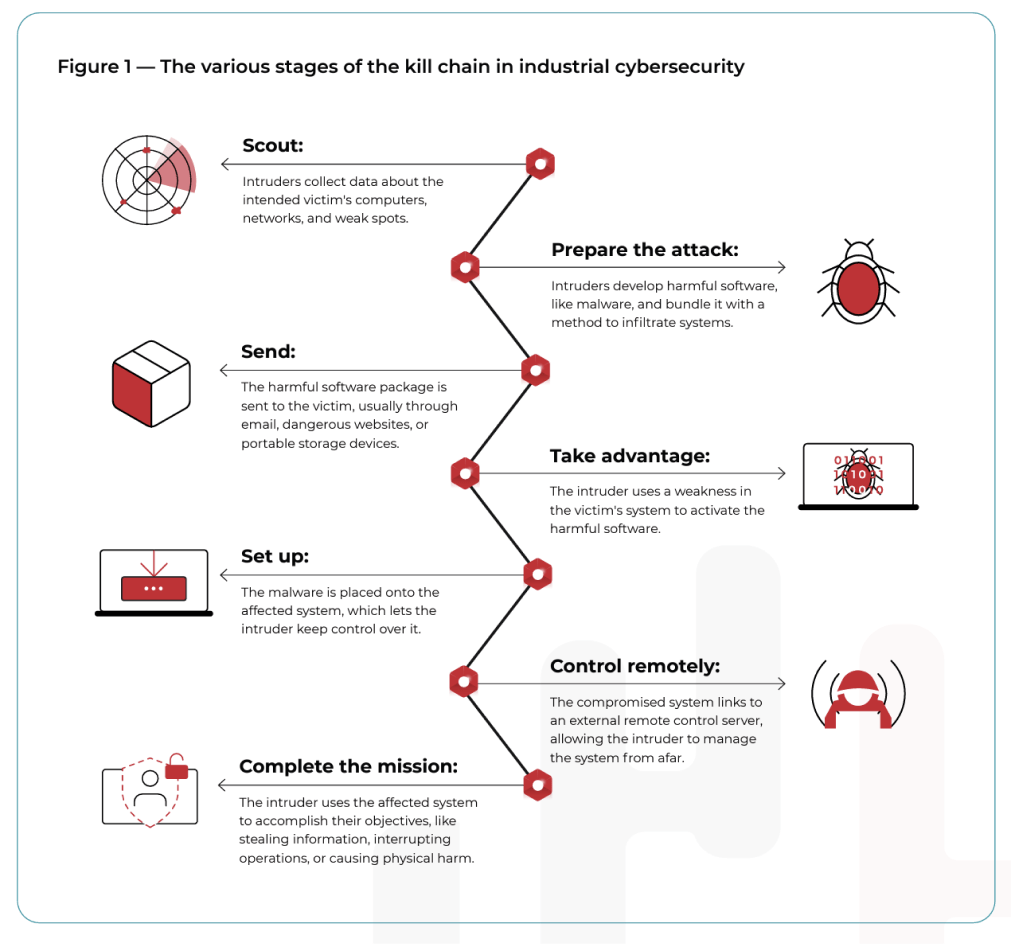

La Kill Chain es un modelo que describe las etapas de un ciberataque desde el reconocimiento inicial hasta la acción final del atacante. Fue desarrollado originalmente por Lockheed Martin como un enfoque militar adaptado al entorno digital para entender, detectar y detener ataques en cada fase del proceso. Las fases clásicas de la Kill Chain