by drmunozcl

Share

Por drmunozcl

Compartir

La vulnerabilidad inherente de las redes inalámbricas

Las redes inalámbricas ofrecen flexibilidad y movilidad, pero también introducen riesgos considerables. A diferencia de las redes cableadas, las señales Wi-Fi pueden ser interceptadas fácilmente por atacantes que estén dentro del alcance de la señal, exponiendo información confidencial y facilitando ataques remotos. Por estas razones, es fundamental conocer las mejores prácticas para proteger las redes inalámbrias.

Amenazas comunes en redes Wi-Fi no seguras

Cuando las redes inalámbricas no están adecuadamente protegidas, se abren puertas a una variedad de amenazas:

- Intercepción de datos: Captura de información sensible como contraseñas o datos financieros.

- Acceso no autorizado: Dispositivos maliciosos que se conectan a la red para lanzar ataques internos.

- Ataques de intermediario (Man-in-the-Middle): Alteración de la comunicación entre usuarios y servicios (MITM).

- Rogue Access Points: Creación de puntos de acceso falsos para robar credenciales.

Estas amenazas pueden tener un impacto devastador en la seguridad de una organización o usuario particular.

Mejores prácticas para proteger redes inalámbricas

1. Utilizar protocolos de cifrado fuertes

- WPA3: Es el estándar actual y proporciona el máximo nivel de seguridad.

- WPA2: Aún es ampliamente utilizado, pero debería configurarse con AES en lugar de TKIP.

- Evitar WEP: Este protocolo es obsoleto y fácilmente vulnerable.

2. Configurar contraseñas robustas

- Utilizar contraseñas largas (al menos 16 caracteres) y complejas.

- Cambiar las contraseñas predeterminadas de los dispositivos de red.

- Implementar rotación periódica de claves de acceso.

3. Segmentar la red

- Redes para invitados: Separar la red de invitados de la red corporativa principal.

- VLANs: Crear VLANs para diferentes departamentos o tipos de dispositivos.

4. Implementar filtrado de direcciones MAC

Permitir el acceso solo a dispositivos previamente autorizados. Aunque no es infalible (las MAC pueden ser falsificadas), añade una capa adicional de control.

5. Deshabilitar la transmisión SSID

Ocultar el SSID reduce la visibilidad de la red para usuarios no autorizados, dificultando su identificación.

6. Utilizar autenticación a través de RADIUS

Para entornos corporativos, el uso de servidores RADIUS proporciona autenticación fuerte basada en credenciales individuales, mejorando la trazabilidad y el control de acceso.

7. Actualizar regularmente el firmware

Los fabricantes lanzan actualizaciones que corrigen vulnerabilidades. Mantener routers y puntos de acceso actualizados es vital para cerrar brechas de seguridad conocidas.

8. Monitoreo continuo de la red

- Implementar sistemas de detección de intrusiones (WIDS).

- Auditar periódicamente las redes en busca de puntos de acceso no autorizados.

- Analizar logs de conexión y tráfico anómalo.

9. Controlar la potencia de la señal

Reducir la potencia de transmisión limita el alcance de la red, dificultando que atacantes externos capten la señal.

10. Capacitar a los usuarios

La educación en buenas prácticas de seguridad Wi-Fi es crucial. Los usuarios deben saber identificar redes maliciosas, utilizar VPNs en redes públicas y reconocer comportamientos sospechosos.

11. Políticas de acceso a dispositivos BYOD

- Establecer reglas claras para dispositivos personales.

- Aplicar controles de acceso basados en el estado del dispositivo (antivirus actualizado, parches aplicados).

12. Implementar VPN para conexiones inalámbricas

El uso de una VPN cifra el tráfico de extremo a extremo, protegiendo los datos incluso si se intercepta la comunicación.

Conclusión

Proteger las redes inalámbricas no es una tarea opcional en el panorama actual de amenazas cibernéticas. Aplicar estas mejores prácticas reduce drásticamente los riesgos asociados a la conectividad inalámbrica, protegiendo los activos digitales y garantizando la privacidad de los datos. Adoptar un enfoque proactivo y centrado en la seguridad fortalecerá la postura general de ciberseguridad, ayudando a mantener la confianza de los usuarios y clientes en un mundo cada vez más conectado

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La necesidad de controlar el tráfico de red En un entorno digital cada vez más interconectado, proteger la integridad y disponibilidad de los sistemas es un reto constante. El tráfico de red sin control puede ser una puerta de entrada para ataques, accesos no autorizados o fugas de información sensible. El riesgo de no establecer

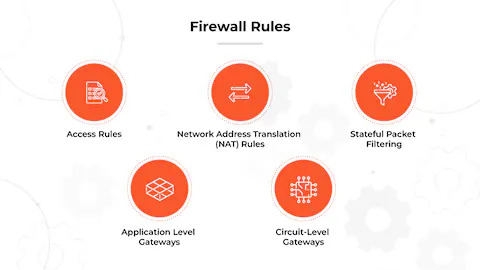

El firewall es una de las primeras líneas de defensa en la seguridad de redes. Sin embargo, su efectividad depende íntegramente de la calidad y precisión de las reglas configuradas. Reglas mal definidas pueden dejar expuestos sistemas críticos o bloquear servicios esenciales, afectando la continuidad del negocio. Consecuencias de una mala configuración Una regla de

La seguridad de red es uno de los pilares fundamentales para proteger la información crítica de las organizaciones. Uno de los componentes esenciales en esta defensa es el firewall. Sin embargo, no todos los firewalls son iguales, y entender cuales son los tipos de firewall y sus diferencias puede marcar la diferencia entre una red

La ciberseguridad ya no es una opción, sino una necesidad imperante en el panorama digital actual. Las amenazas cibernéticas evolucionan constantemente, volviéndose más sofisticadas y dañinas. Esto obliga a empresas y gobiernos a replantear sus estrategias y, fundamentalmente, a aumentar significativamente su inversión en ciberseguridad. Un Mundo Digital Vulnerable Vivimos en una era donde la