by drmunozcl

Share

Por drmunozcl

Compartir

Riesgos crecientes y regulaciones estrictas

En un entorno digital cada vez más regulado y plagado de amenazas cibernéticas, las organizaciones enfrentan la presión constante de cumplir con normativas de seguridad como ISO/IEC 27001, NIST, GDPR, PCI DSS, entre otras. Sin embargo, muchas empresas desconocen si realmente están cumpliendo con estos estándares o si sus controles de seguridad son eficaces.

Las brechas de seguridad y el incumplimiento normativo no solo exponen a las organizaciones a ataques, sino también a sanciones financieras, pérdida de reputación y litigios legales. La falta de visibilidad sobre los riesgos y la ausencia de mecanismos formales de revisión convierten a las empresas en objetivos fáciles para los atacantes y para los entes reguladores.

Consecuencias del incumplimiento y vulnerabilidades ocultas

Ignorar la implementación de auditorías de seguridad periódicas o tratarlas como un simple requisito de cumplimiento puede tener consecuencias devastadoras. De hecho, muchos ciberataques exitosos se originan en fallas conocidas que no fueron detectadas a tiempo, configuraciones incorrectas, permisos mal gestionados o software desactualizado.

Ejemplos reales:

- Empresas sancionadas con millones de dólares por no proteger adecuadamente los datos personales de sus clientes.

- Entidades del sector financiero que pierden su acreditación por no cumplir con controles mínimos requeridos por los reguladores.

- Pérdida de confianza del cliente y fuga masiva de usuarios tras incidentes de seguridad mal gestionados.

Auditorías y controles como pilar de una estrategia de seguridad efectiva

La solución a estos desafíos radica en la implementación de auditorías y controles de seguridad como parte integral de la estrategia de ciberseguridad de una organización.

¿Qué es una auditoría de seguridad?

Una auditoría de seguridad es una revisión sistemática y documentada del estado de seguridad de una organización. Tiene como objetivo:

- Verificar el cumplimiento con normativas y estándares aplicables.

- Evaluar la eficacia de los controles técnicos y organizacionales.

- Detectar vulnerabilidades y brechas.

- Generar recomendaciones para la mejora continua.

Tipos de auditorías de seguridad

- Auditoría interna: Realizada por personal de la organización. Se enfoca en la mejora continua y en detectar fallas antes de una auditoría externa.

- Auditoría externa: Ejecutada por terceros independientes. Suelen ser requeridas por entes reguladores o socios comerciales.

- Auditorías técnicas:

- Auditoría de infraestructura (servidores, redes, firewalls).

- Auditoría de aplicaciones (evaluación de código y seguridad lógica).

- Auditoría de acceso y gestión de identidades.

- Auditoría de cumplimiento: Verifica el alineamiento con normas como ISO 27001, GDPR, HIPAA, etc.

¿Qué son los controles de seguridad?

Los controles de seguridad son medidas diseñadas para mitigar riesgos, proteger activos de información y asegurar la confidencialidad, integridad y disponibilidad de los datos. Estos se clasifican en:

- Controles preventivos: Como firewalls, políticas de contraseñas, segmentación de red.

- Controles detectivos: Como sistemas de monitoreo (SIEM), alertas y registros de eventos.

- Controles correctivos: Como planes de respuesta a incidentes y actualizaciones de seguridad.

Relación entre auditoría y controles

La auditoría evalúa la eficacia y el estado de implementación de los controles. Un control mal implementado o ineficiente puede suponer un riesgo crítico, incluso si está documentado. La auditoría detecta estos casos, prioriza los hallazgos y genera un plan de acción.

Beneficios de una buena auditoría de seguridad

- Identificación temprana de riesgos.

- Mejora continua de los controles.

- Preparación para certificaciones (como ISO 27001).

- Fortalecimiento de la cultura de seguridad.

- Transparencia frente a socios y clientes.

- Mitigación de sanciones y responsabilidades legales.

¿Cómo implementar un proceso de auditoría eficaz?

- Definir el alcance: Determinar si se auditará toda la organización o solo ciertos procesos o sistemas.

- Seleccionar el marco de referencia: ISO 27001, COBIT, NIST, CIS Controls, etc.

- Revisión documental: Políticas, procedimientos, reportes anteriores.

- Entrevistas y observaciones: Reuniones con responsables clave, revisión in situ de prácticas reales.

- Pruebas técnicas: Escaneos de vulnerabilidades, análisis de configuración, revisión de registros.

- Análisis y priorización de hallazgos: Clasificación por criticidad y riesgo.

- Informe de auditoría y plan de acción: Documento con hallazgos, recomendaciones y responsables.

- Seguimiento: Verificación de implementación de las mejoras.

Buenas prácticas

- Realizar auditorías de seguridad al menos una vez al año.

- Integrar herramientas automatizadas (SIEM, escáneres de vulnerabilidades).

- Capacitar al personal en políticas y controles.

- Incluir a la alta dirección en la revisión de resultados.

- Implementar un ciclo PDCA (Plan-Do-Check-Act) para la mejora continua.

Casos de uso por sector

- Sector salud: Las auditorías permiten verificar el cumplimiento con normas como HIPAA, asegurando la protección de información clínica.

- Sector financiero: Asegura cumplimiento con PCI DSS, SOX y controles internos, fundamentales para proteger transacciones.

- Sector educativo: Protección de datos de estudiantes, cumplimiento con normativas locales de protección de datos.

- Sector e-commerce: Prevención de fraudes, protección de datos de pago y cumplimiento de requisitos de plataformas de terceros.

Tendencias futuras

- Auditorías automatizadas mediante inteligencia artificial.

- Controles basados en Zero Trust, revisados continuamente.

- Auditorías continuas (continuous auditing) en vez de eventos anuales aislados.

- Auditorías centradas en la nube debido al auge de entornos híbridos y SaaS.

Conclusión

Las auditorías y controles de seguridad son mucho más que una obligación regulatoria: son herramientas estratégicas para proteger activos, ganar confianza y asegurar la continuidad del negocio. En un entorno donde las amenazas evolucionan constantemente y las regulaciones se vuelven más exigentes, implementar procesos de auditoría regulares y controles robustos no es una opción, sino una necesidad.

Adoptar una cultura de seguridad proactiva y basada en evidencias auditable fortalece no solo la postura defensiva de una organización, sino también su competitividad en un mercado cada vez más exigente.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

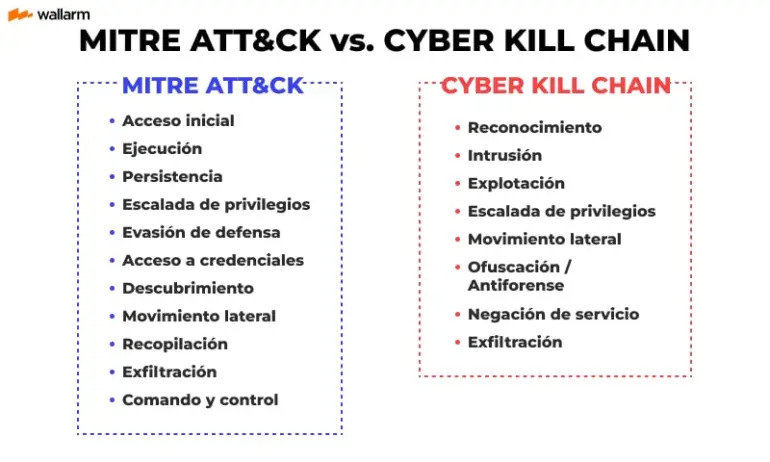

La ciberseguridad moderna exige marcos sólidos para entender y mitigar amenazas. Dos modelos ampliamente adoptados son la Kill Chain de Lockheed Martin y el framework MITRE ATT&CK. Aunque ambos tienen objetivos similares —entender y contrarrestar ataques— su enfoque y aplicabilidad difieren considerablemente. A continuación contrastamos en profundidad Mitre ATT&CK vs Kill Chain. Muchas organizaciones aún

La ciberseguridad ha dejado de ser una preocupación exclusiva del departamento de TI. Hoy, los líderes de todas las áreas tienen un papel crucial en proteger los activos digitales de una organización. Te contamos a continuación, sobre las responsabilidades de los líderes en ciberseguridad. Falta de liderazgo en la protección digital Muchas empresas aún creen

La ciberseguridad ha dejado de ser un componente aislado del área de TI para convertirse en una pieza estratégica dentro de las organizaciones. Integrar una estrategia de ciberseguridad eficaz en el tejido organizacional no es una opción, sino una necesidad para operar de manera segura y sostenible. Falta de integración de la ciberseguridad en la

La ciberseguridad ya no es solo una preocupación del área de TI. En un entorno empresarial cada vez más digitalizado y expuesto a amenazas, el rol del liderazgo ejecutivo en ciberseguridad se ha vuelto crucial. La desconexión entre liderazgo y seguridad Muchas organizaciones enfrentan un problema recurrente: sus líderes ejecutivos no están suficientemente involucrados en