by drmunozcl

Share

Por drmunozcl

Compartir

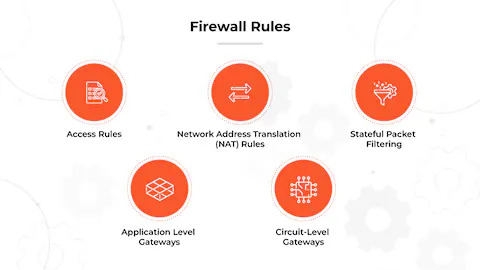

El firewall es una de las primeras líneas de defensa en la seguridad de redes. Sin embargo, su efectividad depende íntegramente de la calidad y precisión de las reglas configuradas. Reglas mal definidas pueden dejar expuestos sistemas críticos o bloquear servicios esenciales, afectando la continuidad del negocio.

Consecuencias de una mala configuración

Una regla de firewall permisiva o demasiado amplia puede permitir el acceso no autorizado, facilitando ataques como intrusiones, exfiltración de datos o distribución de malware. Por otro lado, reglas demasiado restrictivas pueden interrumpir operaciones válidas, generar caídas en aplicaciones críticas o deteriorar la experiencia del usuario. Además, una configuración desorganizada puede dificultar la detección de amenazas o errores.

Buenas prácticas y ejemplos de reglas básicas

1. Principios para crear reglas efectivas

- Principio de menor privilegio: Permitir solo el tráfico estrictamente necesario.

- Ordenamiento correcto: Colocar primero las reglas más específicas.

- Documentación y comentarios: Anotar el propósito de cada regla.

- Auditorías periódicas: Revisar y ajustar reglas regularmente.

2. Ejemplos de reglas básicas

Permitir el acceso HTTP y HTTPS a un servidor web

# Permitir HTTP

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# Permitir HTTPS

iptables -A INPUT -p tcp --dport 443 -j ACCEPTBloquear todo el tráfico entrante por defecto

# Bloquear todo

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPTPermitir conexiones SSH solo desde una IP específica

# Permitir SSH desde una IP confiable

iptables -A INPUT -p tcp -s 192.168.1.100 --dport 22 -j ACCEPTRegistrar y bloquear tráfico no autorizado

# Registrar paquetes bloqueados

iptables -A INPUT -j LOG --log-prefix "Firewall Denied: " --log-level 73. Consejos adicionales

- Uso de firewalls de nueva generación (NGFW): Incorporan inspección profunda de paquetes, prevención de intrusiones (IPS) y control de aplicaciones.

- Segmentación de red: Aplicar reglas distintas para zonas de seguridad diferentes.

- Pruebas antes de la implementación: Simular el tráfico para asegurar que las reglas funcionan correctamente.

Conclusión

Una configuración efectiva de reglas de firewall es esencial para una estrategia de ciberseguridad robusta. Adoptar principios básicos, auditar regularmente y documentar cada acción ayuda a minimizar riesgos y optimizar el rendimiento de la red.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La vulnerabilidad inherente de las redes inalámbricas Las redes inalámbricas ofrecen flexibilidad y movilidad, pero también introducen riesgos considerables. A diferencia de las redes cableadas, las señales Wi-Fi pueden ser interceptadas fácilmente por atacantes que estén dentro del alcance de la señal, exponiendo información confidencial y facilitando ataques remotos. Por estas razones, es fundamental conocer

La necesidad de controlar el tráfico de red En un entorno digital cada vez más interconectado, proteger la integridad y disponibilidad de los sistemas es un reto constante. El tráfico de red sin control puede ser una puerta de entrada para ataques, accesos no autorizados o fugas de información sensible. El riesgo de no establecer

La seguridad de red es uno de los pilares fundamentales para proteger la información crítica de las organizaciones. Uno de los componentes esenciales en esta defensa es el firewall. Sin embargo, no todos los firewalls son iguales, y entender cuales son los tipos de firewall y sus diferencias puede marcar la diferencia entre una red

La ciberseguridad ya no es una opción, sino una necesidad imperante en el panorama digital actual. Las amenazas cibernéticas evolucionan constantemente, volviéndose más sofisticadas y dañinas. Esto obliga a empresas y gobiernos a replantear sus estrategias y, fundamentalmente, a aumentar significativamente su inversión en ciberseguridad. Un Mundo Digital Vulnerable Vivimos en una era donde la