by drmunozcl

Share

Por drmunozcl

Compartir

El Principio de Mínimo Privilegio (Principle of Least Privilege – PoLP) es una piedra angular de la ciberseguridad. En su esencia, dicta que a cada usuario, proceso o programa se le deben conceder solo los permisos estrictamente necesarios para realizar su función específica, y nada más. La teoría es simple y universalmente aceptada. Sin embargo, la verdadera fortaleza de la defensa de una organización no reside en comprender el concepto, sino en garantizar y verificar que el principio de mínimo privilegio esté correcta y consistentemente aplicado en la complejidad de los sistemas informáticos modernos.

Para el profesional de TI, la tarea de verificar la implementación efectiva de PoLP es un desafío técnico significativo. Implica ir más allá de las políticas documentadas y sumergirse en la configuración real de sistemas operativos, aplicaciones, bases de datos y entornos cloud. Este artículo es una guía técnica para abordar precisamente ese desafío, proporcionando métodos, herramientas y un enfoque estructurado para auditar y confirmar que el mínimo privilegio es una realidad operativa, no solo una aspiración.

¿Qué implica técnicamente el principio de mínimo privilegio?

Antes de verificar, debemos entender cómo se manifiesta técnicamente PoLP en diferentes capas de la infraestructura:

Sistemas Operativos (Windows, Linux/Unix)

- Permisos de Archivos y Directorios: ACLs (Access Control Lists) en Windows (NTFS) y permisos de usuario/grupo/otros (rwx) más ACLs extendidas en Linux. Otorgar solo los permisos de lectura, escritura o ejecución necesarios.

- Permisos de Registro (Windows): Controlar el acceso a claves y valores del registro, especialmente aquellos que afectan el inicio del sistema o la configuración de seguridad.

- Pertenencia a Grupos: Limitar la pertenencia a grupos con altos privilegios (Administrators, Domain Admins, root, wheel, sudoers) solo a aquellos usuarios que realmente lo necesitan. Utilizar grupos específicos con permisos granulares.

- Asignación de Derechos de Usuario (Windows User Rights Assignments): Controlar qué usuarios o grupos pueden realizar acciones específicas a nivel de sistema operativo (ej. «Actuar como parte del sistema operativo», «Iniciar sesión como servicio», «Apagar el sistema»).

- Privilegios de Procesos y Servicios: Ejecutar servicios y aplicaciones con cuentas de servicio dedicadas que tengan solo los permisos de sistema y red necesarios, en lugar de usar cuentas de alto privilegio (LocalSystem, NetworkService, root).

- sudoers (Linux/Unix): Configurar reglas

sudogranulares que permitan a usuarios ejecutar comandos específicos como root o como otro usuario, sin otorgar acceso irrestricto de root.

Bases de Datos (SQL Server, MySQL, PostgreSQL, Oracle, etc.)

- Cuentas de Usuario y Roles: Crear usuarios de base de datos con autenticación fuerte y asignarles roles con permisos limitados.

- Permisos sobre Objetos: Otorgar permisos (SELECT, INSERT, UPDATE, DELETE, EXECUTE, etc.) solo sobre las tablas, vistas, procedimientos almacenados u otros objetos de la base de datos específicos que un usuario o aplicación necesita.

- Permisos a Nivel de Sistema: Limitar el acceso a funciones administrativas de la base de datos.

Aplicaciones

- Modelos de Autorización Internos: Las aplicaciones a menudo tienen sus propios sistemas de roles y permisos. Asegurar que estos roles otorgan acceso funcional solo a las características requeridas por el usuario.

- Cuentas de Servicio/Aplicación: Asegurar que las cuentas utilizadas por la aplicación para acceder a recursos subyacentes (bases de datos, sistemas de archivos, APIs) tengan solo los permisos necesarios para la funcionalidad de la aplicación.

Entornos de Red

- Control de Acceso a Dispositivos de Red: Limitar quién puede acceder (vía SSH, HTTPS, SNMP, etc.) y configurar dispositivos de red (routers, switches, firewalls) y con qué nivel de privilegio.

- Segmentación de Red: Utilizar firewalls y VLANs para limitar la comunicación entre segmentos de red, reduciendo la capacidad de un atacante para moverse lateralmente incluso si compromete una cuenta.

Entornos Cloud (AWS, Azure, GCP, etc.)

- Administración de Identidad y Acceso (IAM): Crear usuarios, grupos y roles con políticas de permisos muy específicas que limiten las acciones que pueden realizar sobre los recursos cloud (instancias, buckets de almacenamiento, bases de datos, funciones serverless). Utilizar políticas con condiciones y límites.

- Políticas Basadas en Recursos: Adjuntar políticas directamente a recursos específicos en lugar de solo a identidades, para un control más granular.

- Cuentas de Servicio/Principios de Servicio: Utilizar roles de servicio con permisos mínimos para aplicaciones y servicios que interactúan con otros recursos cloud.

Contenedores y Orquestación (Docker, Kubernetes)

- Seguridad del Daemon Docker: Limitar quién puede interactuar con el daemon Docker.

- Contextos de Seguridad de Contenedores: Ejecutar contenedores con usuarios no root, con sistemas de archivos root de solo lectura, y con capacidades de kernel limitadas.

- Kubernetes RBAC (Role-Based Access Control): Definir roles y rolebindings para controlar qué usuarios o cuentas de servicio pueden realizar acciones (get, list, create, delete) sobre qué recursos (pods, services, deployments) dentro del clúster.

Implementar PoLP implica configurar correctamente todos estos mecanismos técnicos. Verificar PoLP implica auditar activamente estas configuraciones para asegurarse de que coinciden con los requisitos mínimos definidos.

¿Por qué es crítico verificar PoLP regularmente?

Para un profesional de TI, la verificación de PoLP no es una tarea opcional; es fundamental por varias razones técnicas:

- Reducción de la Superficie de Ataque: Cada permiso innecesario es un vector potencial para un atacante. Verificar PoLP ayuda a identificar y cerrar estos vectores.

- Limitación del «Blast Radius»: Si una cuenta se ve comprometida, PoLP garantiza que el atacante solo tenga acceso a los recursos mínimos necesarios por esa cuenta, limitando el daño que pueden causar y su capacidad de movimiento lateral.

- Prevención de Errores Accidentales: Los usuarios con permisos excesivos pueden causar daños inadvertidos (borrar datos, modificar configuraciones críticas).

- Cumplimiento Normativo: Muchos estándares de seguridad y regulaciones (PCI DSS, HIPAA, GDPR, ISO 27001, NIST CSF) requieren la implementación y verificación de PoLP como un control clave.

- Dificultad de Detección Post-Explotación: Un atacante que utiliza privilegios legítimos (aunque excesivos) de una cuenta comprometida es mucho más difícil de detectar que uno que intenta escalada de privilegios o utiliza herramientas maliciosas obvias.

Desafíos técnicos en la verificación de PoLP

Verificar PoLP en un entorno real presenta numerosos obstáculos técnicos:

- Complejidad y Escala: Entornos con cientos o miles de servidores, aplicaciones y usuarios generan una cantidad abrumadora de permisos para auditar.

- Configuraciones Dinámicas: Los permisos cambian constantemente debido a la gestión de cambios, la rotación de personal y la evolución de las aplicaciones.

- Falta de Documentación Precisa: A menudo no existe una documentación clara sobre qué permisos debería tener cada cuenta para realizar su función.

- Permisos Heredados y Acumulados: Determinar los permisos efectivos de un usuario puede ser complejo debido a la herencia de permisos (directorios, grupos) y la acumulación de permisos de múltiples fuentes (pertenencia a varios grupos, permisos directos, políticas de seguridad).

- Dependencias de Aplicaciones: A veces no está claro qué permisos necesita una aplicación o servicio para funcionar correctamente, lo que lleva a otorgar permisos excesivos «por si acaso».

- Entornos Heterogéneos: La necesidad de verificar PoLP en diferentes sistemas operativos, bases de datos y plataformas cloud, cada uno con sus propios mecanismos de permisos y herramientas de gestión.

Dominios técnicos específicos y qué buscar al verificar PoLP

Una verificación efectiva de PoLP debe ser granular y específica para el dominio tecnológico. Aquí te presentamos los puntos clave a auditar en cada uno:

1. Sistemas Operativos (Windows y Linux/Unix)

- Windows:

- Pertenencia a Grupos Locales/Dominio: Auditar la pertenencia a grupos como

Administrators,Remote Desktop Users,Backup Operators,Domain Admins,Enterprise Admins,Schema Admins. ¿Quién realmente necesita estar en estos grupos? ¿Por cuánto tiempo? - Asignación de Derechos de Usuario (User Rights Assignments): Revisar

secpol.msc(o GPOs) para derechos comoSeDebugPrivilege,SeServiceLogonRight,SeBackupPrivilege,SeRestorePrivilege,SeTakeOwnershipPrivilege. Estos pueden otorgar capacidades potentes que eluden los permisos de archivos. - Permisos NTFS y de Registro: Auditoría de ACLs en carpetas y archivos críticos (directorios de sistema, directorios de aplicaciones, carpetas compartidas sensibles). Buscar permisos de escritura o control total otorgados a

Authenticated Users,Domain Userso grupos amplios de forma innecesaria. Lo mismo aplica al registro. - Cuentas de Servicio: ¿Los servicios críticos se ejecutan como

LocalSystemoNetworkServicecuando podrían usar una cuenta de servicio administrada de dominio o una cuenta virtual con permisos mínimos? ¿Las cuentas de servicio tienen permisos de archivo o registro excesivos? - Usuarios Locales: ¿Existen cuentas locales no utilizadas con privilegios elevados? ¿Se han eliminado las cuentas predeterminadas innecesarias (Guest)?

- Pertenencia a Grupos Locales/Dominio: Auditar la pertenencia a grupos como

- Linux/Unix:

- Pertenencia a Grupos: Auditar la pertenencia a grupos como

root,wheel,sudo,adm,dialout(si no es necesario), grupos que controlan el acceso a dispositivos (disk,tape). - Archivo /etc/sudoers: Revisar las reglas configuradas. ¿Se permite a los usuarios ejecutar cualquier comando como root (

ALL=(ALL) ALL) o solo comandos específicos? ¿Se requiere contraseña (NOPASSWD) de forma innecesaria? - Permisos de Archivos y Directorios: Auditoría de permisos

rwxtradicionales y ACLs extendidas (getfacl). Buscar permisos de escritura o ejecución otorgados aothero grupos amplios en archivos o directorios sensibles (/etc,/var/log, directorios de aplicaciones). - Cuentas de Servicio/Usuarios del Sistema: ¿Los procesos se ejecutan como root cuando podrían usar un usuario de sistema sin shell y con UID bajo? ¿Estos usuarios tienen permisos de archivo excesivos?

- Sticky Bit, SUID/SGID: Identificar archivos con los bits SUID (ejecutar como propietario del archivo) o SGID (ejecutar como grupo del archivo) establecidos. Estos pueden ser un vector de escalada de privilegios si el archivo es escribible por un usuario de bajo privilegio o si el ejecutable tiene vulnerabilidades. (

find / -perm /u=s,g=s -ls 2>/dev/null).

- Pertenencia a Grupos: Auditar la pertenencia a grupos como

2. Bases de Datos

- SQL Server:

- Logins y Users: Auditar

sys.server_principalsysys.database_principals. ¿Existen logins o usuarios innecesarios? ¿Se utiliza autenticación SQL en lugar de autenticación de Windows/dominio donde no debería? - Roles de Servidor/Base de Datos: Revisar la pertenencia a roles fijos del servidor (

sysadmin,serveradmin,setupadmin) y roles fijos de base de datos (db_owner,db_ddladmin,db_datawriter,db_datareader). ¿Quién necesita estos roles de alto privilegio? - Permisos de Objeto (GRANTs): Auditar los permisos explícitos (

GRANT) otorgados a usuarios o roles sobre tablas, vistas, procedimientos almacenados (sys.database_permissions). ¿Se otorgan permisos deALTER,CONTROL,TAKE OWNERSHIPa usuarios regulares? ¿Se otorgan permisosSELECT *sobre todas las tablas cuando solo se necesitan algunas? - Cuentas de Servicio de SQL Server Agent/Engine: ¿Se ejecutan con cuentas de dominio con permisos excesivos en el dominio o en el sistema de archivos?

- Logins y Users: Auditar

- MySQL/PostgreSQL:

- Usuarios y Roles: Auditar

mysql.useropg_roles. - Privilegios (GRANTs): Revisar la tabla

mysql.db,mysql.tables_priv,mysql.columns_privo las vistasinformation_schema.role_table_grants,information_schema.column_privilegesen PostgreSQL. Buscar privilegiosALL PRIVILEGES,GRANT OPTIONotorgados innecesariamente. Auditar permisos a nivel de base de datos (GRANT ON DATABASE), a nivel de esquema (GRANT ON SCHEMA), a nivel de tabla (GRANT ON TABLE) y a nivel de columna.

- Usuarios y Roles: Auditar

3. Aplicaciones

- Modelos de Roles Internos: Revisar la configuración de roles y permisos dentro de la interfaz de administración de la aplicación. ¿Existen roles con acceso «super-administrador» que se asignan por defecto o a demasiados usuarios?

- Permisos de Archivos/Registro para la Aplicación: Auditar los permisos del directorio de instalación de la aplicación, directorios de datos y claves de registro relevantes. La cuenta que ejecuta la aplicación o el grupo de usuarios de la aplicación solo debería tener los permisos necesarios.

- Cuentas de Conexión a Bases de Datos: Las cadenas de conexión o las configuraciones de fuente de datos de la aplicación (D SN) a menudo especifican una cuenta de base de datos. Auditar los permisos de esa cuenta en la base de datos para asegurar que solo tiene acceso a las tablas/procedimientos necesarios para la aplicación.

4. Entornos Cloud (IAM)

- Usuarios y Grupos: Auditar la existencia de usuarios y grupos. ¿Existen usuarios inactivos? ¿La estructura de grupos sigue el principio de mínimo privilegio?

- Políticas (Managed vs. Inline): Revisar las políticas de permisos adjuntas a usuarios, grupos o roles (IAM Policies en AWS, Role Definitions en Azure, IAM Roles/Policies en GCP). ¿Se utilizan políticas administradas por el proveedor cloud (a menudo muy amplias) cuando se podría usar una política personalizada más restrictiva? ¿Las políticas personalizadas otorgan acciones amplias (

*) o acceso a todos los recursos (Resource: "*") de forma innecesaria? - Roles: Auditar los roles utilizados por instancias EC2 (AWS), máquinas virtuales (Azure/GCP) o funciones Lambda/Functions/Cloud Functions. ¿Los roles tienen permisos excesivos que permiten a una carga de trabajo comprometida acceder a otros servicios o datos sensibles?

- Políticas Basadas en Recursos: Auditar políticas adjuntas a buckets S3 (AWS), contenedores de almacenamiento (Azure), buckets de almacenamiento (GCP), claves KMS, colas SQS, etc. ¿Permiten acceso a entidades que no deberían tenerlo?

Métodos y Herramientas Técnicas para la Verificación

La verificación manual puede ser abrumadora. Afortunadamente, existen diversas herramientas y técnicas para automatizar y facilitar este proceso:

1. Herramientas Nativas del Sistema

- Windows:

icacls(mostrar/modificar ACLs de archivos/carpetas),regini(permisos de registro),whoami /priv,whoami /groups(ver privilegios y grupos del usuario actual),Get-ACL(PowerShell para ACLs),Get-LocalGroupMember,Get-ADGroupMember(PowerShell para miembros de grupo),gpresult /r(resultados de GPO),secpol.msc(política de seguridad local). - Linux/Unix:

ls -l(permisos básicos),getfacl(ACLs extendidas),id(UID, GID, grupos),groups(grupos),sudo -l(listar permisos sudo del usuario),find(buscar archivos con SUID/SGID o permisos específicos),/etc/passwd,/etc/group,/etc/sudoers. - Bases de Datos: Consultas SQL sobre tablas/vistas del catálogo del sistema (

sys.server_principals,sys.database_permissionsen SQL Server;information_schemaen MySQL/PostgreSQL) para listar usuarios, roles y permisos. - Cloud: CLIs (AWS CLI, Azure CLI, gcloud CLI) y SDKs permiten consultar permisos, roles, políticas y membresías de grupo. APIs de proveedor cloud.

2. Scanners de Vulnerabilidades y Configuración

- Herramientas como Nessus, Qualys, OpenVAS, Tenable.sc/io a menudo incluyen checks de cumplimiento de configuración basados en benchmarks (CIS Benchmarks, STIGs). Estos benchmarks tienen reglas específicas para PoLP (ej. «Asegurar que solo los usuarios autorizados sean miembros del grupo Administrators», «Configurar permisos restrictivos en archivos de sistema críticos»).

- Herramientas de cumplimiento de configuración dedicadas (ej. CIS-CAT Pro, OpenSCAP).

3. Herramientas de Gestión de Identidad y Acceso (IAM) y Gestión de Acceso Privilegiado (PAM)

- Soluciones de IAM/IDAM (Identity and Access Management/Identity Governance and Administration) tienen módulos de auditoría que pueden generar informes sobre quién tiene acceso a qué, automatizar revisiones de acceso y detectar cuentas inactivas o con permisos excesivos.

- Las soluciones de PAM (Privileged Access Management) están diseñadas específicamente para gestionar y auditar cuentas con privilegios elevados. Pueden informar quién usó qué cuenta privilegiada, cuándo y para qué. Algunas pueden analizar el uso de privilegios para identificar excesos.

4. Análisis de Logs y SIEM:

- Configurar la auditoría de seguridad del sistema operativo (ej. eventos de logon/logoff, cambios en la pertenencia a grupos, acceso a objetos – SACLs en Windows).

- Recopilar logs de seguridad de bases de datos (ej. intentos de login fallidos, cambios de permisos, auditoría de sentencias DML/DDL en tablas sensibles).

- Recopilar logs de actividad de la plataforma cloud (ej. CloudTrail en AWS, Azure Monitor Activity Logs, Cloud Audit Logs en GCP) que registran quién realizó qué acción sobre qué recurso.

- Utilizar un SIEM (Security Information and Event Management) para centralizar estos logs. Crear reglas de correlación para detectar patrones sospechosos de uso de privilegios (ej. una cuenta de usuario normal intentando acceder a múltiples servidores de forma administrativa, cambios masivos de permisos, uso inusual de cuentas de servicio).

- Analizar el volumen y tipo de eventos de acceso/error para identificar patrones de acceso no autorizados o intentos de enumeración de permisos.

5. Scripting y Automatización:

- Escribir scripts (PowerShell, Python, Bash) para automatizar la recopilación de información de permisos y pertenencia a grupos en múltiples sistemas.

- Comparar automáticamente las configuraciones de permisos con líneas base seguras predefinidas.

6. Pruebas de Acceso:

- Realizar pruebas manuales o automatizadas intentando acceder a recursos o ejecutar comandos con cuentas que no deberían tener permiso. Esto valida que los controles estén funcionando.

- Incluir pruebas de PoLP en los ejercicios de pruebas de penetración o red teaming.

Un enfoque estructurado paso a paso para verificar PoLP

Para llevar a cabo una verificación técnica exhaustiva de PoLP, puedes seguir este proceso iterativo:

- Definir el Alcance y Priorizar: Identifica los sistemas, aplicaciones y datos más críticos dentro de tu entorno. Enfoca tus esfuerzos de verificación inicial en estos activos de alto valor. Considera los requisitos de cumplimiento normativo aplicables.

- Identificar Usuarios, Grupos y Cuentas de Servicio Relevantes: Enumera las identidades que tienen acceso a los activos dentro del alcance. Incluye usuarios interactivos, cuentas de servicio, cuentas de aplicación y cuentas administrativas.

- Documentar los Requisitos Mínimos de Acceso (Perfil Objetivo): Para los activos y cuentas identificados, documenta qué permisos son realmente necesarios para que cada cuenta realice su función. Esto a menudo requiere trabajar con los propietarios de las aplicaciones/sistemas y comprender los flujos de trabajo. Este es a menudo el paso más desafiante si no hay documentación previa.

- Auditar la Configuración Actual de Permisos (Perfil Actual): Utiliza las herramientas y métodos descritos anteriormente para recopilar información técnica sobre los permisos actualmente asignados a las cuentas identificadas en los activos dentro del alcance.

- Ejemplos: Listar miembros de grupos privilegiados, exportar ACLs de archivos/registro clave, consultar permisos de base de datos, descargar políticas IAM.

- Analizar las Brechas (Gaps): Compara la configuración de permisos actual (Paso 4) con los requisitos mínimos definidos (Paso 3). Identifica dónde se otorgan permisos excesivos o innecesarios. Documenta estas brechas de forma clara, indicando la cuenta, el activo, el permiso excesivo y el riesgo asociado.

- Priorizar las Brechas Encontradas: No todas las brechas de PoLP tienen el mismo nivel de riesgo. Prioriza las brechas basándote en:

- La criticidad del activo afectado.

- El nivel de privilegio otorgado (ej. administrador completo vs. solo acceso de escritura a un archivo).

- La probabilidad de que la cuenta sea comprometida o mal utilizada.

- Planificar y Ejecutar la Remediación: Desarrolla un plan de acción técnica para eliminar los permisos excesivos identificados. Importante: Realiza cambios de permisos de forma controlada y prueba después de cada cambio para asegurar que no se rompe la funcionalidad necesaria. Considera la automatización para la remediación de brechas comunes.

- Implementar Monitoreo Continuo y Revisiones Periódicas: PoLP no es un estado estático. Implementa controles técnicos para mantenerlo:

- Configurar auditoría de eventos para detectar cambios en permisos o pertenencia a grupos de alto privilegio.

- Configurar alertas en el SIEM para actividades inusuales de cuentas o uso de privilegios.

- Establecer procesos para la revisión regular (ej. trimestral o anual) de la pertenencia a grupos privilegiados y los permisos en activos críticos.

- Asegurar que los procesos de gestión de cambios y gestión de usuarios incluyan pasos explícitos para aplicar PoLP (ej. eliminar acceso al desaprovisionar usuarios, revisar permisos al cambiar roles).

Integrando la verificación de PoLP en la operación de TI

La verificación de PoLP debe ser parte integral de las operaciones diarias de TI y seguridad:

- Gestión de Vulnerabilidades: Incluir los hallazgos de permisos excesivos como parte de los informes de vulnerabilidades y asignarles un nivel de riesgo.

- Gestión de Configuraciones: Definir configuraciones de línea base seguras que incorporen PoLP y utilizar herramientas de cumplimiento de configuración para verificar la adherencia continua.

- Gestión de Incidentes: Durante la respuesta a incidentes, investigar si los privilegios excesivos jugaron un papel en la explotación o el movimiento lateral.

- Proceso Joiner/Mover/Leaver: Automatizar la asignación mínima de permisos al incorporar nuevos empleados (Joiner), ajustar permisos al cambiar de rol (Mover) y eliminar todo acceso al desvincular empleados (Leaver).

- Auditorías Internas/Externas: Prepárate para demostrar a los auditores que tienes un proceso para implementar y verificar PoLP, respaldado por evidencia técnica (logs, informes de auditoría, configuraciones).

Conclusión

El Principio de Mínimo Privilegio es vital, pero su valor real solo se materializa a través de una implementación rigurosa y una verificación técnica proactiva. Para los profesionales de TI, esto significa ir más allá de la teoría y dominar las herramientas y técnicas necesarias para auditar configuraciones de permisos en una amplia gama de sistemas.

La verificación de PoLP es un proceso continuo que requiere esfuerzo, disciplina y el uso inteligente de la automatización. Sin embargo, invertir en esta área reduce drásticamente la superficie de ataque, limita el impacto de posibles brechas y fortalece la postura general de seguridad de la organización. Al adoptar los métodos y enfoques técnicos descritos en esta guía, los profesionales de TI pueden transformar el principio de mínimo privilegio de un mero concepto a una defensa técnica tangible y verificable. Empieza por tus activos más críticos, elige las herramientas adecuadas para tu entorno y convierte la verificación de PoLP en una parte fundamental de tus operaciones de seguridad.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La vulnerabilidad inherente de las redes inalámbricas Las redes inalámbricas ofrecen flexibilidad y movilidad, pero también introducen riesgos considerables. A diferencia de las redes cableadas, las señales Wi-Fi pueden ser interceptadas fácilmente por atacantes que estén dentro del alcance de la señal, exponiendo información confidencial y facilitando ataques remotos. Por estas razones, es fundamental conocer

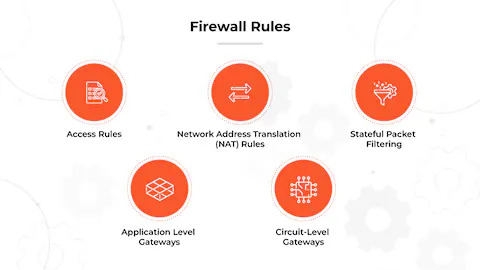

La necesidad de controlar el tráfico de red En un entorno digital cada vez más interconectado, proteger la integridad y disponibilidad de los sistemas es un reto constante. El tráfico de red sin control puede ser una puerta de entrada para ataques, accesos no autorizados o fugas de información sensible. El riesgo de no establecer

El firewall es una de las primeras líneas de defensa en la seguridad de redes. Sin embargo, su efectividad depende íntegramente de la calidad y precisión de las reglas configuradas. Reglas mal definidas pueden dejar expuestos sistemas críticos o bloquear servicios esenciales, afectando la continuidad del negocio. Consecuencias de una mala configuración Una regla de

La seguridad de red es uno de los pilares fundamentales para proteger la información crítica de las organizaciones. Uno de los componentes esenciales en esta defensa es el firewall. Sin embargo, no todos los firewalls son iguales, y entender cuales son los tipos de firewall y sus diferencias puede marcar la diferencia entre una red